Los ciberdelincuentes están usando redireccionamientos abiertos, facturas vencidas y la técnica ‘Living-off-the-Land’ para evadir las defensas informáticas y engañar a usuarios.

En una campaña reciente de WikiLoader, explotaron vulnerabilidades de redireccionamiento abierto en sitios web para dirigir usuarios de sitios confiables a otros maliciosos.

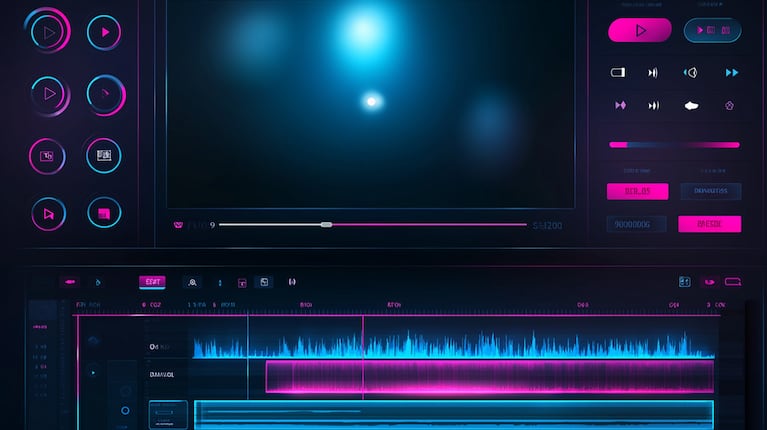

El informe HP Wolf Security Threat Insights del primer trimestre del año revela estas prácticas, analizando millones de endpoints protegidos por HP Wolf Security.

CAMPAÑAS QUE ABUSARON DEL BITS DE WINDOWS

Se destacan también campañas que abusaron del servicio BITS de Windows para fines maliciosos, aprovechando herramientas legítimas para eludir la detección.

Una táctica conocida como ‘Living-off-the-Land’ (LotL) permite a los atacantes usar software confiable para infiltrar sistemas sin alertar a los programas de seguridad.

Además, HP identificó amenazas que escondían malware en archivos HTML que se hacían pasar por facturas legítimas, desencadenando infecciones al abrirse en un navegador.

EL USO DE FACTURAS COMO SEÑUELO

Patrick Schläpfer, investigador principal de amenazas en HP Wolf Security, señala que el uso de facturas como señuelo sigue siendo efectivo y lucrativo para los ciberdelincuentes.

Destacó la persistencia de estas tácticas en los ataques dirigidos a empresas.

Según el informe, el 12% de las amenazas de correo electrónico detectadas por HP Sure Click lograron evadir uno o más escáneres de correo electrónico gateway.

EL USO DE EXPLOITS PARA EJECUTAR EL CÓDIGO

Los principales vectores de amenaza en el primer trimestre fueron los archivos adjuntos a correos electrónicos (53%), las descargas desde navegadores (25%), y otros métodos.

Entre estos últimos estaban el almacenamiento extraíble y archivos compartidos (22%).

La mayoría de las amenazas de documentos (65%) utilizan exploits para ejecutar código, en lugar de macros.

LOS ATACANTES APROVECHAN HERRAMIENTAS LEGÍTIMAS

Carlos Manero, responsable de Servicios Digitales y Seguridad en HP, advierte que las técnicas ‘Living-off-the-Land’ revelan las limitaciones de depender exclusivamente de la detección.

Esto es porque los atacantes aprovechan herramientas legítimas, dificultando la detección sin generar falsos positivos perjudiciales.

Fuente: EP.